Colleghiamo tra loro i computer

Capitoli aggiuntivi del libro di testo

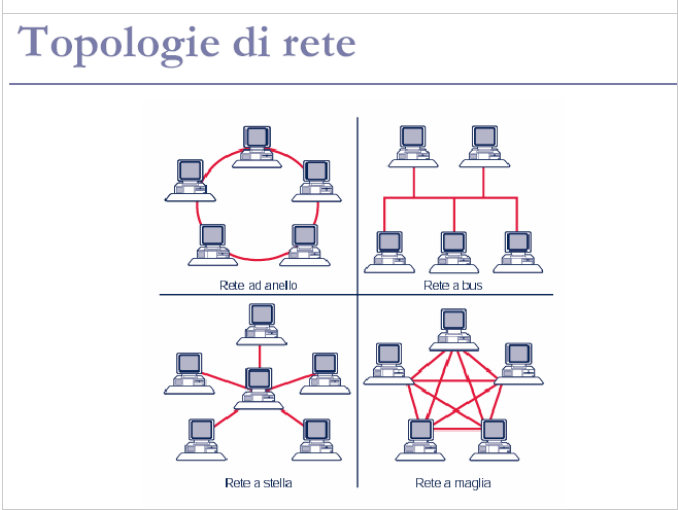

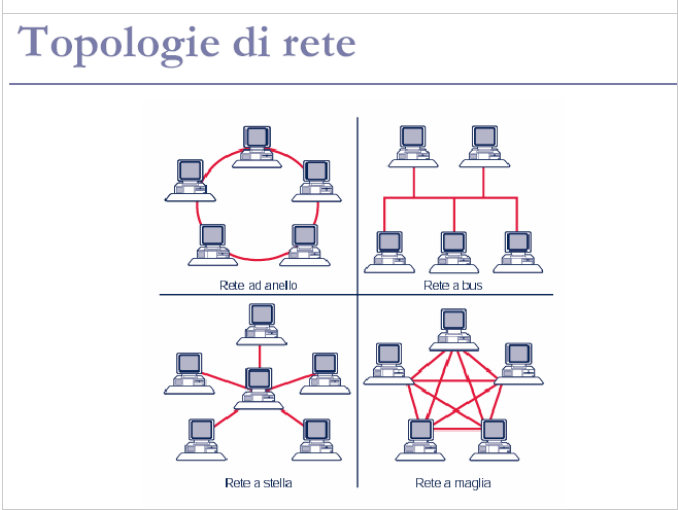

Topologie di rete in base alla forma

- RETE AD ANELLO: gli elaboratori sono collegati tra loro in maniera sequenziale in un percorso chiuso fino a formare un anello. Le conseguenze sono che per poter raggiungere un determinato nodo (elaboratore collegato alla rete), la comunicazione deve attraversare tutti gli altri nodi intermedi tra l'elaboratore emittente e l'elaboratore destinatario. È la topologia più economica da realizzare.

- L'inconveniente è dato dal fatto che se uno dei nodi non funziona, tutta la rete non è in grado di comunicare.

- RETE A STELLA: sono caratterizzate da un elaboratore centrale che funge da nucleo centrale della rete, e diventa lo smistatore di tutte le comunicazioni effettuate nella rete.

- Attraverso questa topologia se un nodo non funziona, la rete continua a funzionare. La condizione fondamentale è che continui a funzionare l'elaboratore centrale.

- RETE A BUS: È caratterizzata dal collegamento di ciascun nodo con un asse di trasmissione centrale, al quale tutti gli elaboratori della rete sono collegati. La comunicazione deve percorrere il tratto di rete che separa l'elaboratore emittente dall'asse centrale di comunicazione, poi la comunicazione si incanala nel tratto diretto verso l'elaboratore destinatario.

- Sono le reti LAN attualmente più impiegate, con un'interazione tra costi e efficienza.

- RETE A MAGLIA: È una rete ad anello alla quale vengono aggiunti i collegamenti di ciascun elaboratore con tutti gli altri elaboratori. Il risultato è che non c'è una sequenza, ma ciascun elaboratore è collegato con tutti gli altri elaboratori. Questo tipo di rete si definisce RETE A MAGLIA TOTALE. Però questi collegamenti possono collegare anche solo alcuni elaboratori. Questo tipo di rete si definisce RETE A MAGLIA PARZIALE, che sono reti ad anello, dove alcuni elaboratori sono collegati direttamente ad altri.

- alto costo di cablaggio

- struttura complicata

- se il collegamento diretto tra due elaboratori non funziona, tutto il sistema continua a funzionare.

Collegamenti in rete

Supponiamo di voler parlare con un nostro amico che vive in un'altra città.

Se vogliamo mandargli un messaggio, ci occorre sapere dove e come possiamo trovarlo: ad esempio ci occorre il suo indirizzo postale.

A quel punto possiamo scrivere una lettera, consegnarla al postino, il quale la porterà all'indirizzo indicato sulla busta.

L'invio di messaggi tra computer non è diverso, nella sostanza: tutti i computer sono dotati di un identificativo univoco, che rappresenta il loro indirizzo (chiamato indirizzo IP).

Se un computer conosce l'indirizzo IP di un altro computer, può inviargli dei messaggi attraverso la rete.

Un indirizzo IP (Internet Protocol), o più precisamente un indirizzo IPv4 (Internet Protocol versione 4) è formato di 4 byte.

Tipicamente vengono rappresentati come quattro numeri decimali compresi fra 0 e 255 separati da tre punti. Ad esempio: 192.168.1.13

Per la loro struttura, il numero massimo di indirizzi IP rappresentabili con questo sistema è 232.

Infatti un bit può avere 2 valori (0 oppure 1) e, visto che un byte contiene 8 bit, 4 byte contengono 32 bit. Il numero di configurazioni è quindi 232, cioé poco più di 4 miliardi.

Un indirizzo IP si compone di due parti: la sottorete e il numero di host all'interno della sottorete.

La linea di separazione tra la sottorete e l'host non è fissa, e si chiama subnet mask (maschera di sottorete).

Analogamente all'indirizzo IP, la maschera di sottorete è composta da 4 numeri decimali separati da 3 punti.

Ad esempio, nelle case di ciascuno di voi, una maschera di sottorete molto frequente è 255.255.255.0

Se ricordiamo che:

- 25510 = 111111112

- 010 = 000000002

e la tabella della verità dell'operatore AND:

- x AND 0 = 0

- x AND 1 = x

possiamo facilmente calcolare la sottorete e il numero host:

La sottorete si calcola eseguendo l'AND dell'indirizzo IP con la subnet mask. Ad esempio:

- 192.168.1.13 AND 255.255.255.0 = 192.168.1.0

Il numero di host si calcola eseguendo l'AND dell'indirizzo IP con la negazione della subnet mask.

- 192.168.1.13 AND (NOT 255.255.255.0) = 192.168.1.13 AND (0.0.0.255) = 0.0.0.13

Subnet Calculator

Supponiamo ora che all'interno della vs casa o del vs. ufficio possediate due o più computer.

Se esaminate la loro configurazione IP, noterete che hanno la medesima subnet mask, e che gli indirizzi ip hanno la medesima sottorete, differendo esclusivamente nel numero di host.

Ad esempio, i loro indirizzi potrebbero essere:

PC1

- indirizzo ip: 192.168.1.13

- subnet mask: 255.255.255.0

PC2

- indirizzo ip: 192.168.1.25

- subnet mask: 255.255.255.0

Se siamo seduti al PC1 e vogliamo mandare un messaggio al PC2, possiamo ad esempio scrivere nel prompt dei comandi:

ping 192.168.1.25 (unica informazione necessaria: indirizzo IP del computer da contattare)

Se il PC2 è acceso e collegato alla rete, questo risponderà alla nostra richiesta, informandoci che è pronto.

Ci comunicherà anche il tempo trascorso per rispondere, fornendoci informazioni sulla qualità del collegamento (tempi lunghi indicano una scarsa qualità del collegamento oppure problemi tecnici sul collegamento).

Classificazione delle reti

Una possibile classificazione delle reti si basa sulla distanza dei dispositivi coinvolti. Si parla ad esempio di:

- LAN (Local Area Network)

- WAN (Wide Area Network)

- GAN (Global Area Network)

Il passaggio dagli indirizzi ip ai nomi di dominio: DNS e DDNS

L'indirizzo IP è un metodo molto pratico per i computer per contattarsi, ma di certo non lo è per gli esseri umani. Gli esseri umani ricordano più facilmente www.libero.it invece di 212.48.7.28

Si è quindi pensato di creare un grande database (DNS: Domain Name System) che sia in grado di associare fra loro "nomi" e "indirizzi IP".

Il DNS è un grande database, gerarchico e distribuito.

La sua introduzione consente anche di avere più host associati allo stesso nome. In questi casi, tipicamente il DNS restituisce tipicamente i loro indirizzi IP a rotazione (round robin). Questo consente anche di essere robusto al guasto di uno o più host associati.

Il DNS è un ottimo sistema qualora l'indirizzo IP sia fisso, come spesso accade nel caso delle aziende.

Ma per le utenze domestiche, questo non è possibile. Esiste allora un analogo servizio che, nel momento in cui viene stabilita la connessione al provider (es: Telecom, Infostrada, ecc.), effettua una associazione tra l'indirizzo IP assegnato dal provider e un nome DNS scelto dall'utente.

Al giorno d'oggi, tale servizio è sempre a pagamento (es: dyndns.com), oppure è gratuito per un tempo limitato e rinnovabile manualmente (es: no-ip.org).

Consentono tuttavia di ospitare semplici servizi web anche a chi non possiede costosi collegamenti dotati di indirizzo IP fisso.

In precedenza abbiamo visto come il numero di indirizzi IP rappresentabili con IPv4 sia dell'ordine di 4 miliardi. Ma il numero dei dispositivi di tutto il mondo è molto, molto superiore. Basti pensare che una famiglia tipica di 4 persone possiede: 4 smartphone, 1 pc fisso, 2 pc portatili, 1 tablet, ecc. e ciascuno di questi dispositivi necessita di parlare su internet, quindi di un indirizzo IP univoco. Come risolvere il problema?

- Introduzione di IPv6: l'introduzione di questa nuova versione del protocollo ha consentito di trasformare alcuni dispositivi dal vecchio indirizzamento IPv4 al nuovo indirizzamento IPv6, liberando quindi indirizzi IPv4.

- NAT (Network Address Translation): ogni dispositivo delle nostre case ha un indirizzo IPv4 "privato", che è univoco all'interno della abitazione (es: 192.168.1.5). Quando il dispositivo deve parlare su internet, il suo indirizzo privato viene trasformato in un indirizzo "pubblico" univoco su internet (es: 88.59.222.17). Inoltre, tutti i dispositivi di un'unica azienda o di un'unica abitazione condividono lo stesso indirizzo IP pubblico.

- Fare in modo che un unico indirizzo IP pubblico sia condiviso fra più utenti in modo dinamico. Per far questo, l'indirizzo pubblico viene rilasciato solamente nel momento in cui l'utente fa una richiesta, ma viene considerato "libero", e quindi assegnabile ad altri utenti, se l'utente non esegue richieste per lungo tempo.

Ci sono tre classi di indirizzi privati:

- Classe A: 10.0.0.0/8 (224-2 hosts, se non si effettua subclassing)

- Classe B: 172.16.0.0/12 (220-2 hosts, se non si effettua subclassing)

- Classe C: 192.168.0.0/16 (216-2 hosts, se non si effettua subclassing)

Tipicamente, nelle nostre case, i router distribuiscono indirizzi di classe C, con una subnet mask /24, cioé con i primi 24 bit a 1 (255.255.255.0). Questo consente di avere una rete con un massimo di 254 hosts, che sono largamente sufficienti in ambiente domestico, anche per i fanatici della tecnologia.

Collegamenti in rete

- OSI. I livelli 1(fisico), 2(link), 3(network).

Sicurezza informatica a livello base

- Struttura e strumenti di un attacco informatico

- port scanning, identificazione dei servizi attivi ed eventualmente del sistema operativo (nmap)

- identificazione delle vulnerabilità

- creazione di un attacco mirato ad ottenere l'accesso limitato o incondizionato al sistema, oppure al Denial Of Service (DOS)

- Firewall: uno strumento di protezione

- Struttura delle regole: filtri su sorgente e destinazione

- Filtri sui flag (SYN)

- stateful/stateless e controllo a tempo

La navigazione (browsing)

- Analisi della struttura di ipertesti e siti web

- I browser: microsoft internet explorer, mozilla firefox, google chrome, ecc.

- Aderenza dei browser agli standard: AcidTests e HTML5

- I motori di ricerca: Google, Altavista, Yahoo, Bing, ecc.

Sicurezza informatica durante la navigazione

- Analisi delle tracce durante la navigazione: Cronologia, Proxy, Indirizzi ip (NAT), UserAgent, log vari (access.log, error.log)

- Tutela della propria privacy

- Firefox: cancellazione cronologia e relative opzioni

Menu -> Cronologia -> Cancella tutta la cronologia

- Firefox: navigazione anonima

Menu -> Finestra anonima. In questo modo, non verranno salvate le informazioni relative alla cronologia né tanto meno file temporanei e cookie.

- Alcuni plugin: RefControl, Noscript, Tor (TorButton), ...

- modifica configurazione tramite about:config

- Plugin utili: DownloadHelper, JAP, ...

- Tracce lasciate su google: modifica impostazioni Smartphone (Android) [Applicazioni -> Impostazioni google]

- come proteggere la propria privacy: firewall, antivirus, refcontrol, noscript, proxy;

- le impostazioni del cellulare che violano la mia privacy (es. google);

La posta elettronica

- Invio di un messaggio di testo semplice

- Invio di un messaggio di testo con uno o piu allegati

- Lo Spam, il Phishing

- Email spam/Junk mail/Unsolecited bulk mail(UBE)

- Facilità della falsificazione delle email

- HELO topolinia.it

- MAIL FROM: topolino@topolinia.it

- RCPT TO: ...

- DATA

- .

- QUIT

Sicurezza

- AntiSpam: Heuristic and Bayesian, Outbreak protection, DNS Blacklists [DNSBL], URI Blacklists [URIBL], Greylisting, Message certification, Backscatter protection, Message scoring; es: SpamAssassin;

- AntiVirus: Virus scanning; es: ClamAV;

- AntiSpoofing: ReverseLookup [PTR/HELO-EHLO/MAIL FROM], DKIM Verification, DK/DKIM Signing, Sender Policy Framework (SPF) [Hard/Soft], Sender ID, Callback verification;

- AntiAbuse: RelayControl, SMTP Authentication, IP Shielding, Dynamic Screening, Tarpitting, Bandwidth Throttling;

- Filtering: Message Content Filtering, Attachment Filtering;

- Blacklists: Addresses, Host, IP;

- Whitelists: Addresses, Host, IP;

- Advanced: Scripting;

- Reference Alt-N: Tecniche MDaemon(it), Tecniche MDaemon(en), SecurityGateway(en)

Phishing e furto di identità

- definizione

- verificare attentamente (la nostra mente effettua correzioni automatiche) mittente e destinatari.

- verificare che il testo della mail non sia frutto di una traduzione automatica.

- verificare attentamente (la nostra mentre effettua correzioni automatiche) eventuali hyperlink contenuti nel body, se sospetti non cliccare.

- siate sospettosi se vi vengono richiesti via email dati personali: nome, cognome, indirizzi email, numero di cellulare, numero di conto corrente (IBAN), credenziali (username/password).

- verificare la presenza di allegati e la loro conformità a quanto vi aspettate (es: un documento word non deve avere estensione exe o scr).

In sintesi: usare sempre la testa, mai accettare NULLA senza leggere attentamente.

Il peer-to-peer (P2P)

- eMule: descrizione del servizio.

- Lecito e illecito.

Sicurezza

- Principi di funzionamento.

- Sicurezza del sistema.

- Come elevare la propria priorità.

I social network

le caratteristiche dei social network: il pensiero di Pier Cesare Rivoltella

le caratteristiche dei social network: il pensiero di Pier Cesare Rivoltella

- spazio: Avere spazio pubblico significa fuga dal privato. Applicativi come MySpace, Facebook, un blog personale, investono il nostro modo di fare esperienza dello spazio, soprattutto il modo in cui attraverso lo spazio facciamo comunicazione. Da questo punto di vista, quando si parla di culture giovanili (ma le cultura adulte non fanno eccezione) il dato che più appare significativo è la radicale ridefinizione di quello che tradizionalmente viene designato come "spazio pubblico", in relazione a ciò che invece riteniamo spazio privato.

In buona sostanza, molti oggi sembrano sostituire le pagine del proprio diario con il wall di Facebook, sembrano spostare verso l'esterno quell'insieme di fatti, emozioni, valori, che invece penseremmo conservati nello spazio del proprio retroscena, condivisi al massimo con gli amici più fidati. Il privato diviene pubblico e viceversa, con alcune ipotesi di interpretazione interessanti dal punto di vista educativo.

- In primo luogo, presidiare uno spazio pubblico come Facebook può essere un modo curioso attraverso il quale soprattutto i più giovani rivendicano un loro spazio privato. Nella misura in cui gli altri spazi sono comunque controllati dagli adulti, ambienti come quelli on line che sono dichiaratamente "giovanili" e nei quali gli adulti si muovono non propriamente a loro agio possono esercitare una forte attrattiva. Da questo punto di vista Facebook è come una camera da letto con la porta chiusa.

- In secondo luogo, l'ascesa sociale del social network si può intendere come una risposta alla perdita dei luoghi di aggregazione classici delle precedenti generazioni. Nella misura in cui gli spazi urbani sono meno sicuri e, soprattutto, la percezione di questa insicurezza porta gli adulti a non lasciare che i propri figli li abitino, la frequentazione degli amici tende a passare per Internet: così ci si lascia a scuola dopo la mattinata e ci si rivede in Messenger. Non ci si deve muovere da casa, è più economico del telefono e, a differenza di esso, consente di comunicare contemporaneamente con l'intero gruppo dei pari.

- Da ultimo, gli spazi di social networking costituiscono veri e propri ambienti di socializzazione. Vi si apprendono le regole della vita sociale, vi si definisce lo status dell'individuo all'interno del gruppo, vi si giocano tutte le dinamiche che sono tipiche della vita associata: la chiacchiera, la fiducia, le alleanze, il rispetto. Se si chiede a degli adolescenti perché sono entrati in MySpace la risposta è semplice: "I miei amici sono lì". La loro spiegazione di cosa facciano lì dentro è ancora più vaga: "Non lo so... Faccio un giro..."

- tempo: La civiltà tecnica è la conquista dello spazio da parte dell'uomo. È un trionfo al quale spesso si perviene sacrificando un elemento essenziale dell.esistenza, cioé il tempo. Nella civiltà tecnica, noi consumiamo il tempo per guadagnare lo spazio. Accrescere il nostro potere sullo spazio è il nostro principale obiettivo. Il pericolo comincia quando acquistando potere sullo spazio, rinunciamo a tutte le aspirazioni nell'ambito del tempo.

- Riposo: Pensiamo ai media digitali, con la loro capacità di entrare dentro le pratiche quotidiane delle persone. Questa capacitàipende dal fatto che portabilità connessione li rendono capaci di colonizzare i nosttri non-tempi. Un non-tempo, per analogia con il non-luogo, è un tempo non finalizzato a nulla di specifico. Sono non-tempi in questo senso i tempi del trasferimento e del viaggio, dell'attesa alla fermata dell'autobus, dell'inattività domestica dopo il pranzo o prima della cena. Tempi che tradizionalmente si potevano occupare leggendo o conversando con le persone (o più semplicemente stando in silenzio con se stessi) ma che oggi grazie alla presenza diffusa dei media spesso si spendono messaggiando, telefonando, cercando compulsivamente qualcosa da fare in internet o videogiocando. La controindicazione è triplice. Da una parte, dal punto di vista neurologico, si va a configurare una situazione di iperstimolazione che può produrre sovraccarico cognitivo. Dall'altra, dal punto di vista della personalità del suo equilibrio, si possono creare le condizioni per le diverse forme di addiction. Infine, in termini antropologici, si accetta che anche il tempo festivo venga invaso con la rumorosità dell'agire. Se tutto è ferializzato, tutto è sottratto. Lo shopping center aperto anche di domenica, a tutte le ore, non è un ampliamento del ventaglio delle possibilità a nostra disposizione, ma repressione addizionale, che ci toglie anche gli ultimi ritagli di tempo non produttivi.

- Lentezza: il nostro tempo ha fissato due stili esistenziali, due modelli culturali: slow e fast.

Tutto ciò che è tradizionale è di per lento, nel bene e nel male, laddove invece la velocità è prerogativa del progresso, del nuovo. I ragazzi di oggi sarebbero più pronti, più rapidi nell'acquisizione, "arriverebbero prima" sulle cose rispetto alle generazioni precedenti. Si tratta di una competenza, non c'è dubbio: nelle organizzazioni complesse, oggi, c'è sempre più bisogno di soggetti capaci di multitasking. Il problema è che la rapidità esecutiva toglie inevitabilmente alla possibilità dell'approfondimento il tempo necessario.

- Ripetizione: Uno degli effetti della virtualizzazione è (stato) quello di contrapporre drasticamente il modello tradizionale dell'apprendimento - quello mnemonico, basato sulla ripetizione del dato o del concetto da apprendere - con quello "tecnologico" il cui specifico sarebbe da cercare nel carattere fortemente esperienziale (learning by doing) e nel forte coinvolgimento a livello di attivazione della curiosità della motivazione che esso comporterebbe rispetto al soggetto che apprende. Purtroppo non tutto è acquisizione istantanea che si ottiene quasi per gioco, divertendosi; l'apprendimento richiede applicazione, fatica, pazienza. Porta frutti nel medio-lungo periodo: è un'indicazione importante.

- relazione: "Internet è solo uno spazio per la costruzione dell'identità, indipendentemente dal confine tra online e offline.

Questa indicazione sottintende o forse anticipa una più generale riconfigurazione concettuale cui nella comprensione dei fenomeni della Rete si è assistito negli ultimi anni. Inizialmente, anche in relazione al problema della costruzione dell'identità quel che aveva prevalso era la contrapposizione di reale e virtuale, dove il reale era l'offline (la "vita vera") e il virtuale tutto ciò che passava invece nello spazio impalpabile di Internet.

Ma il "nuovo Web" non surroga o sostituisce la realtà: semplicemente si colloca in continuità rispetto ad essa amplificando le possibilità di comunicazione dei soggetti.

Purtroppo la diffusione del telefono mobile ha inciso in profondità sulla ridefinizione del rapporto tra reale e virtuale. Esso non viene percepito come uno strumento, ma viene vissuto come una vera e propria protesi del nostro corpo grazie alla quale chiamare, essere chiamati, mandare e ricevere messaggi, controllare gli appuntamenti in agenda, scattare una fotografia, entrare in Internet, ecc. Lo dimostra il fatto che nessuno di noi si immagina di rimanerne privo (quando lo si dimentica a casa all'inizio di una giornata, si torna a riprenderlo), ma anche il dato di una sua presenza significativa all'interno dei rapporti tra pari e delle relazioni intergenerazionali: in famiglia, ad esempio, il cellulare sempre più si configura come un dispositivo sociale attorno a cui si giocano dinamiche "realissime", come la richiesta di libertà e la volontà di controllo, la domanda di educazione e la capacità dell'adulto di darvi risposta.

Alcuni dei social network più importanti

- posting di video: youtube.com, vimeo.com;

- i social network: facebook

, myspace

, myspace , twitter

, twitter linkedin

linkedin , instagram

, instagram , ask

, ask , pinterest

, pinterest , google+

, google+ , tumblr

, tumblr , ecc.;

, ecc.;

Sicurezza

Il cloud

- Concetto di cloud

- mettere i propri dati sul cloud; google drive, skydrive, dropbox; vantaggi e svantaggi

Sicurezza

Glossario informatico

Favicon. Letteralmente: Favorite Icon (Icona dei Preferiti - Dall'Inglese)

Le "Favicon" sono piccole icone (solitamente di 16x16 pixel) utilizzate dal webmaster per identificare il proprio sito web: solitamente il browser le visualizza nella scheda che contiene la rispettiva pagina: in questo modo è possibile ritrovarla facilmente fra le altre aperte nello stesso momento.

Quando l'utente salva nei propri Segnalibri il collegamento alla pagina, i moderni browser provvedono anche ad assegnare al bookmark la medesima favicon, così da rendere il link immediatamente riconoscibile tra i molti che affollano l'elenco dei Preferiti.

Non tutti i siti implementano questa funzione; In questo caso nessun problema: esistono in rete diverse estensioni per i browser più diffusi, che consentono di assegnarle a piacimento.

Una fra le tante Bookmark Favicon Changer (https://addons.mozilla.org/en-US/firefox/addon/bookmark-favicon-changer/), che viene aiuto dei cyber-esteti utilizzatori di Firefox. :-)

Pericoli

Come difendersi

Metodi di filtro

- Filtro su router

- Filtrare la navigazione: filtro base

Si tratta di un servizio gratuito fornito da diversi gestori, in particolare OpenDNS FamilyShield.

- Filtrare la navigazione: filtro avanzato (esclusione configurabile)

Si tratta di un servizio che può essere gratuito (es: OpenDNS Home) o a pagamento (es: DynDns Internet Guide).

La gestione è semplice in caso di indirizzo ip fisso, oppure in caso di protezione di un unico pc con Windows/Mac/Linux (Dynamic IP updater).

Attivare la protezione su tutti i dispositivi della casa richiede invece un router di alta qualità e una elevata esperienza.

- Filtro tramite apparato hardware dedicato

Se la protezione è molto importante, esistono soluzione molto sicure, ma piuttosto costose, in quanto prevedono, oltre al costo di acquisto dell'apparato, la sottoscrizione di un canone annuale. Richiedono una buona esperienza per la configurazione.

- Zyxel

- Fortinet

- Watchguard

- Filtro con software (su ogni singolo apparato)

- Windows Parental Control (Windows 7, 8, 10)

- Norton Family (Windows)

- K9 Web Protection (Windows)

- Filtro tramite browser dedicato

È possibile scaricare dei browser custom che limitano le ricerche eseguibili. Non costano nulla e funzionano bene, ma è necessario assicurarsi che gli utenti non possano installare o eseguire software diverso da quello previsto. (es: internet explorer o firefox portable).

- Utilizzo di Google Safe Search

Un possibile filtro software è Google Safe Search (gratuita, ma utilizza cookie, quindi può essere reso inefficace)